游戏截图

游戏介绍

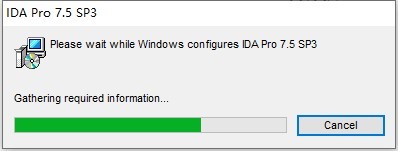

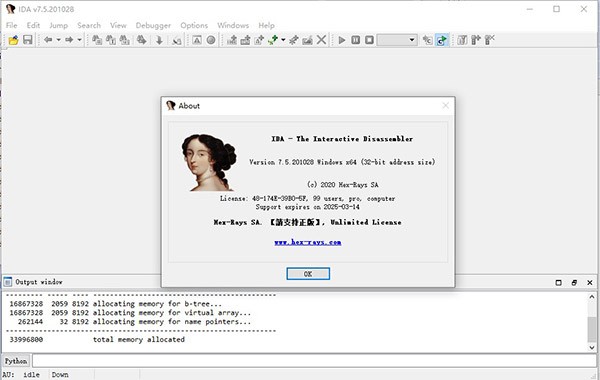

IDA Pro正版——全球逆向工程师与安全研究员公认的“反汇编神器”,集交互式反汇编、多平台调试、高度可编程扩展于一体的专业级二进制分析平台。它不仅是Windows/macOS/Linux全平台支持的工业级工具,更是恶意代码分析、漏洞挖掘、固件逆向及软件合规审计的必备核心装备。界面简洁却不失深度,功能强大却逻辑清晰,无论你是初探逆向的新手,还是深耕安全领域多年的专家,IDA Pro都能以极高的稳定性和精准度,成为你技术攻坚最值得信赖的“数字显微镜”。

关于IDA Pro正版

交互式反汇编器专业版(Interactive Disassembler Professional),即广为人知的IDA Pro,由比利时列日市Hex-Rays公司研发,核心作者为世界顶尖逆向工程专家Ilfak Guilfanov。自十年前以DOS控制台程序形态诞生以来,IDA始终坚守“精准解析+人机协同”的设计哲学——其底层架构至今仍保留对命令行交互模式的原生支持,这也正是它在复杂嵌入式环境、低资源终端及自动化流水线中保持不可替代性的关键所在。当前版本全面兼容x86/x64/ARM/ARM64/MIPS/PowerPC等主流指令集,并原生支持PE、ELF、Mach-O、DEX等多种可执行格式。

核心功能实战指南

创建结构化数组,快速定位关键字符串

在逆向分析中,识别加密密钥、硬编码URL或敏感配置信息,往往依赖对连续数据块的语义化组织。IDA Pro提供一键数组转换功能:选中目标内存区域 → 右键选择“Array”或按快捷键Shift+L → 指定元素类型与数量,即可将原始字节流转化为可读性强、便于交叉引用的结构化视图。

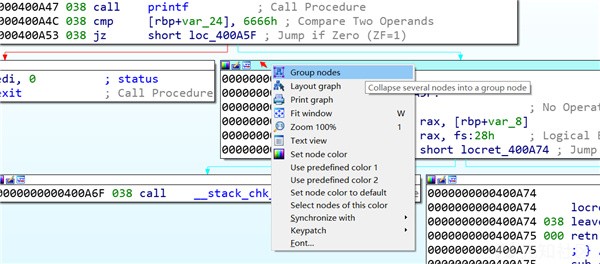

函数调用图:全景掌握模块间依赖关系

通过菜单栏View → Graphs → Function calls(快捷键Ctrl+F12),IDA可自动生成双向函数调用拓扑图。该视图不仅清晰呈现主程序、库函数与回调入口间的层级调用链,还支持右键跳转、颜色标记与子图导出,是快速识别后门入口、混淆跳转或多态加载逻辑的首选路径。

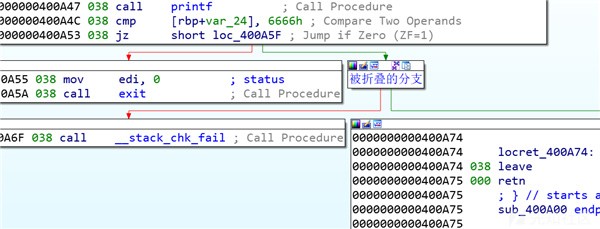

函数流程图:深入单个函数的执行逻辑

按F12或选择View → Graphs → Flow chart,即可生成当前函数的可视化控制流图(CFG)。节点代表基本块,箭头表示跳转路径,支持高亮条件分支、循环结构与异常处理区段。更可导出为PNG/SVG矢量图,直接用于技术报告、漏洞复现文档或团队协作评审。

为什么专业用户首选IDA Pro正版?

极致可编程性:你的分析流程,由你定义

内置类C语法的IDC脚本引擎 + 全面开放的Python API(IDAPython),让重复性任务秒级自动化。从批量重命名符号、自动提取加密表,到对接YARA规则扫描恶意特征,甚至集成MP3播放器解码音频载荷(如某些APT组织使用的语音隐写样本),所有扩展均无需重启,真正实现“所想即所得”的分析闭环。

跨平台调试器:静态分析的强力延伸

面对加壳、混淆、反调试等对抗手段,IDA Pro内置本地/远程调试器(支持Windows/Linux/macOS/iOS/Android)可无缝切入运行时上下文。单步执行、寄存器快照、内存断点、堆栈回溯、DLL注入监控一应俱全;配合虚拟机联动(如VMware/VirtualBox),更可安全沙箱化分析高危样本,获取静态分析无法触及的动态行为证据。

智能反汇编引擎:让二进制“开口说话”

不止于指令翻译——IDA Pro通过递归下降算法、跨函数数据流追踪与类型推导系统,将原始机器码重构为接近源码语义的伪C代码(Hex-Rays反编译插件)。即使面对无符号、无调试信息的闭源固件,也能还原变量命名、结构体布局与算法逻辑,大幅提升逆向效率与结果可信度。已广泛应用于病毒家族基因比对、IoT设备协议逆向、游戏外挂检测等关键场景。

提取码:sf3n

应用信息

- 厂商:暂无

- 包名:com.okinc.idax.gp

- 版本:6.2.0

- MD5值:B1108E1B58E677ED125785C582B855CB